جدول المحتويات | مقدمة | الفصل الأول | الفصل الثّاني | الفصل الثّالث | الفصل الرّابع

الرسم: من “مارسيل لو” لـ GIJN

تختلف قواعد الانتخابات والحرّيات المدنيّة وقنوات المعلومات المهيمنة في كل بلدٍ من البلدان المئة وخمسين التي تجري فيها انتخابات، ولذلك لا وجود لأداة أو تقنية تحقيقٍ واحدة فعّالة بنفس القدر في كلّ مكان.

ولكن هناك مجموعةٌ صغيرةٌ من أدوات وأساليب البحث الرّاسخة والتي تغطّي كل الاحتياجات وتُعدُّ فعّالةً بشكلٍ ملحوظ في العديد من البلدان والموضوعات الانتخابية، أو حتّى في معظمها.

فيما يلي مثالان على التّقنيات متعدّدة الاستخدامات:

– خدعة “الرّمز الجغرافي” لتتبُّع العنف الانتخابيّ. بعد نسخ إحداثياتِ حادثةٍ ما من علامة (tag) “ماذا يوجد هنا” (What’s here) على خرائط غوغل، يمكن للصّحفيين لصق سلسلة التغريدات إلى جانب مصطلح “geocode:” على TweetDeck، بالإضافة إلى نطاقٍ للبحث (نصف قطر دائرة)، لتوجيه كلِّ مشاركاتِ وسائل التّواصل الاجتماعي ومقاطع الفيديو من تلك المنطقة إلى عمودٍ واحد. الخطوات موضَّحة في هذه المادّة من Bellingcat.

– البحث المنطقي (Boolean search). يعتمدُ كبار المراسلين الاستقصائيين في العالم على طريقة بحث غوغل المنطقيّة بغضّ النّظر عن مستوى مهاراتهم الرّقميّة، للتّركيز على قوّةِ جوجل في العثور على البيانات، إما مع مجموعات من مشغلي البحث المعروفة، أو “dorks” متقدّمة من غوغل.

يمكن أن يساعد استخدام الرّموز الجغرافيّة في تتبُّع مصادر تويتر أو التّحقُّق منها. الصورة: لقطة شاشة

وفيما يلي مثالان على الأدوات متعدّدة الأغراض:

– قاعدة بيانات Aleph. نجح الصّحفيون في البحث عن الجرائم المتعلّقة بالانتخابات في أماكن مختلفة من العالم من خلال قاعدة بيانات تسريبات وثائق Aleph التّابعة لمشروع الإبلاغ عن الجريمة المنظّمة والفساد.

– تُستخدم أداة CrowdTangle على نطاقٍ واسع لتتبُّع حملات التضليل الانتخابي على فيسبوك وإنستاغرام، رغم القيود الأخيرة التي علّق بعدها فيسبوك فتح الحسابات الجديدة.

لا يظهرُ إلا عددٌ قليلٌ من الأدوات الجديدة متعدّدةِ الأغراض للصّحفيين الاستقصائيين كلّ عام، وعددُ الأدوات المناسبة لمراقبي الانتخابات أقلّ. نقدّم في هذا الفصل لمحةً عن أداتين جديدتين لهما استخداماتٌ عديدة، يقول الخبراء إنهما قد تساعدان على الفور في إعداد تقارير متعمّقة عن الانتخابات في معظم البلدان. ومن بين هؤلاء الخبراء، الذين قابلتهم الشبكة العالميّة للصّحافة الاستقصائيّة “جين ليتفينينكو“ -وهي صحفيةٌ استقصائيةٌ بارزةٌ تستقصي عن الجماعات السّياسيّة المتطرّفة، وزميلةٌ باحثةٌ في مركز شورنشتاين بجامعة هارفارد، و”كريغ سيلفرمان“خبير التّلاعب بالإعلام لدى منصّة ProPublica.

أداة WeVerify Twitter SNA: كيفية تعيين موقع المحادثات الانتخابيّة وتتبُّعها

لم يعدْ مكوّن (plugin) InVid المجّاني مجرّد أداة جيّدة للتّحقُّق من الفيديو فقد تطوّرَ مؤخرًا ليصبح أداةً قويّةً ومتعدّدةَ الأغراضِ لتتبُّع وسائل التّواصل الاجتماعي والبحث المعمّق وتقديم البيانات بشكل بصري. وهي أداةٌ مناسبةٌ خاصةً للصّحفيين الذين يستقصون عن الأشخاص الذين يؤثّرون على الانتخابات.

أضاف مشروع InVid التّابع لـ WeVerify مؤخرًا عددًا من الميّزات سهلة الاستخدام بتمويلٍ من الاتّحاد الأوروبي، وبالتّعاون في مجال المهارات مع العديد من المؤسّسات الإعلامية منها وكالة الأنباء الفرنسية ودويتشه فيله. ومن هذه الميّزات ميّزةُ البحث الشّاملة للتأكُّد من الحقائق؛ ميّزة ملف النّص العادي (CSV) التي تُستخدم مع أداة البحث المعمّق الموجودة أصلاً لفيسبوك، CrowdTangle ؛ ووظيفة “CheckGif” التي تتيح لك المقارنة الأوتوماتيكيّة بين الصّور التي تمّ التّلاعب وبين الصّور الأصلية، وتضعهما جنبًا إلى جنب حتى يفهم الجمهور التّزييف على الفور.

ولكن بالنّسبة للصحفيين الخبراء في مجال المعلومات المضلِّلة، فما سيقلب قواعد اللعبة هو أداة Twitter SNAالجديدة من WeVerify.

قالت “ليتفينينكو”: “كان هذا إصلاحًا جيداً للأدوات في InVid”.

وافقها “سيلفرمان” بقوله: “إنها أداةٌ مفيدةٌ للصحفيين في كلّ الظّروف”.

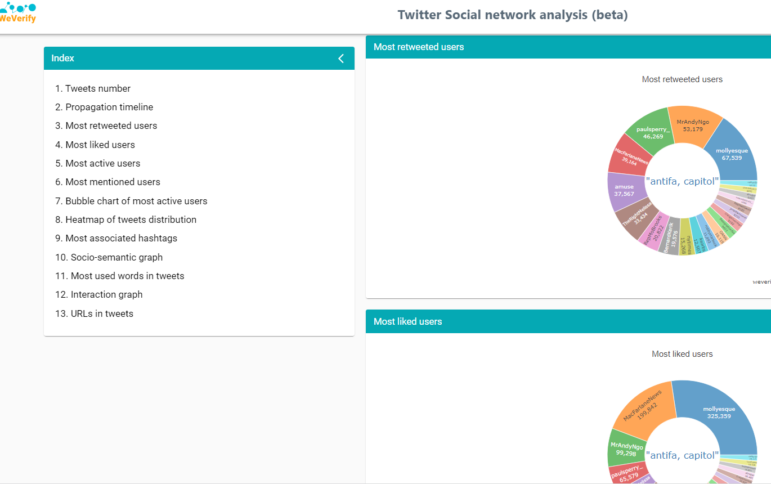

جزءٌ صغيرٌ من البيانات الرسوميّة التي يمكن النّقر عليها من أداة WeVerify Twitter SNA. يظهر هذا الجزء أكبر المؤثّرين الذين يروّجون لنظريةِ مؤامرةٍ انتخابيّة حول تمرّدِ 6 يناير 2021 في مبنى الكابيتول الأمريكي. الصورة: لقطة شاشة

أداةُ WeVerify Twitter SNA تتتبّعُ المحادثات السياسيّة وحملات الخداع على تويتر، ويمكنها أيضًا الإشارة إلى الأفراد الذين ينشرون هذه السرديّة وكذلك إلى المنظّمات ومواقع الإنترنت التي قد تستفيد أكثر من غيرها من هذه الحملات. تقوم الأداةُ بذلك عبر إدراجِ المواقع الخمس والعشرين الأكثر مشاركةً بين مستخدمي تويتر الذين بحثوا أيضًا عن مصطلحات التضليل، وعن طريق إنشاء خرائط اتّصالات مفصَّلة. (عندما ذكرت الشبكةُ العالميّة للصّحافة الاستقصائيّة ميّزةَ المواقعِ الخمس والعشرين الأكثر مشاركةً في ويبينار عقدته مؤخرًا مع خبراء استخبارات رقميين من فرنسا وكمبوديا وتونس، ردّوا بعفوية: “حقًا؟” و “مستحيل!”).

لا تحتاج إلى مواقع أو مهارات ترميز (كودينغ) ولا تحتاج حتّى إلى رسوماتك الخاصّة لاستخدام هذه الأداة. يمكنك ببساطة أن تكتب مصطلحات البحث أو الوسوم (الهاشتاغات) في شريط البحث، وأن تضيف نطاقًا زمنيًا، وبعدها سيتدفّقُ بسرعة عددٌ مبهرٌ من الرّسوم المفصَّلةِ السّلسةِ التي يمكن تنزيلها، وكذلك أسماءُ مستخدمين نشطين يمكن النّقر عليها، وقوائم بمواقع إنترنت مفيدة.

يمكن للنّظام جلب ما يصل إلى 15000 تغريدة في المرّة الواحدة. في الحالات النّادرة التي قد تنطوي على عددٍ أكبر من التّغريدات – مثل الكلمات واسعة الانتشار (فايرال) أو مجموعات الكلمات المفتاحيّة العامّة، مثل “Stop the Steal” (أوقفوا السّرقة) – يمكن للصحفيين غربلة عمليّات البحث عن طريق تضييق النّطاق الزّمنيّ.

كيف تساعدُ الأداةُ في التّحقيقات الانتخابيّة

الجزء المهمّ بشكلٍ خاصٍّ للصحفيين الاستقصائيين: تركّزُ أداة WeVerify Twitter SNA على المستخدمين واتّصالاتهم، بدلاً من المحتوى – مما يعطي فكرةً سريعةً عن المؤثّرين والمستفيدين الموجودين وراء الرّسائل السّياسيّة.

على سبيل المثال، عندما كتبت الشّبكة العالميّة للصحافة الاستقصائيّة “جهاد الحب” (love jihad) في شريط البحث الخاص بالأداة – في إشارةٍ إلى نظريةِ مؤامرةٍ قوميّةٍ هندوسيةٍ مقلقة تؤثّر على الانتخابات والقوانين الجديدة في الهند – مع إطارٍ زمنيّ حديث مدّته أسبوعان، جلبت الأداة 4,300 تغريدة فردية وعددًا من عمليات إعادة التغريد والإعجابات المرتبطة بها. ركّزت الأداة على مجموعةٍ من حسابات تويتر التي لعبتْ دورًا كبيرًا في الحملة، إمّا لأنهم مؤثّرون مشهورون ينشرون مرّةً أو مرّتين، أو لأنهم متصيِّدون (trolls) أو روبوتات أو متطرفون أيديولوجيون ينشرون عدّة رسائل في السّاعة. ومن بين المواقع الإلكترونيّة المدرجة كأكبرِ المشاركين في هذه الحملة كانت شركات تبيع سلعًا للاستفادة من الخطاب المعادي للإسلام. أولُ الحسابات التي نقرنا عليها من “أفضل مغردين” منْ قائمة الحسابات الخمس والعشرين الأكثر نشاطًا، كانت قد نشرت تحذيراتٍ تقشعر لها الأبدان ضدّ أيّ معارضةٍ للسياسات القوميّة الهندوسيّة.

وقدّم لنا “دينيس تيسو”، رئيس مختبر ميديا لاب التّابع لوكالة فرانس برس ومؤسِّس WeVerify، عرضًا توضيحيًا حول كيفيّة استخدام الصّحفيين لأداة تويتر SNA عند التحقيق في المحادثات الانتخابيّة وحملات التّضليل. كشف هذا العرض التوضيحيّ أن الأداة يمكن أن تُظهر عدّة أشياء، منها ما يلي:

– مخطّط فقّاعي (bubblemap chart)، حيث يمكن أن يعرف المراسلون في لمحة منْ يردّدون السرد المضلّل – بفقّاعات برتقاليّة تشير إلى الأشخاص أو الرّوبوتات التي دفعت المطالبة بين خمس و أربع عشرة مرّة في اليوم، والفقّاعات الحمراء تظهر أولئك الذين ينشرون خمس عشرة مرّة أو أكثر في اليوم.

– “جدول زمنيّ للنشر” للسرديّات الانتخابيّة، في خطٍ يمكن تنزيله – حتّى يتمكّن الصّحفيون من ربط طفراتِ المعلوماتِ المضلّلة بالأحداث الإخباريّة السّابقة. (يشير “تيسو” إلى إمكانيّة تقليص المخطّط الزّمني بسهولة، والتّركيز على الطّفرات، عن طريق ضبطِ الأشرطةِ الزمنيّة على الرّسم البياني).

– المغرّدون العشرون الذين أُعيدَ نشرُ تغريداتِهم أكثر من سواهم، مما قد يدلّنا على مشاهير أو سياسيين يؤيّدون زعمًا تحريضيًا.

– المستخدمون العشرون الأكثر نشاطًا، ربما يدلّ ذلك على المتصيّدين أو المؤثّرين أو الرّوبوتات المسؤولة عن ضخِّ الكذب ودفعه إلى قوائم المواضيع الأكثر شيوعًا على تويتر (trending lists).

– الأشخاص العشرون “الأكثر ذِكرًا” في التّغريدات التي تحتوي على الكلمات المفتاحيّة للمعلومات المضلِّلة. غالبًا ما يكون هؤلاء قادة شعبويين، أو شخصياتٍ عامّة مثل “بيل غيتس” مثلاً.

– الخرائط التي تصوّر الرّوابط بين المستخدمين والهاشتاغات التي تتناول موضوعًا انتخابيًا، ويتناسب حجمُ الفقّاعات القابلةِ للنّقرِ بما يتناسب مع حجم تأثيرهم.

– يقول “تيسو” إنه من الممكن استخدام خريطةٍ حراريّةٍ تفاعليّة لمعرفة الرّوبوتات المؤَتْمَتة المحتملة. على سبيل المثال، إذا كان الحساب ينشر كميّةً كبيرةً من الرّسائل خلال ساعات الصّباح الأولى في موقعه المفتَرض.

– المواقع الخمس والعشرين التي غالبًا ما تتمّ مشاركتها في المنشورات التي تحتوي على كلماتك المفتاحيّة، مما يمكّن الصّحفيين من النّقر على هذه المواقع واستكشافها ببساطة. أو يمكنهم أيضًا وضع إشارة على مربّع بجوار عنوان URL، والنّقر على “إرسال Twitter SNA” ، وسيقوم النّظام بإجراء نفس البحث الكامل عن التّغريدات الأخرى التي تشير إلى هذا الموقع. (عندما بحثنا عن “Antifa” (مناهضو الفاشيّة) و “fires” (حرائق) طوال الأسبوع السّابق لانتخابات الأمريكيّة سنة 2020، شملتْ قائمةُ المواقع الأكثر مشاركةً مواقعَ وسائلِ الإعلام الحكوميّة الروسيّة ومواقع “Blue Lives Matter” – وهي حركة يمينيّة مضادّة لـ Black Lives Matter في الولايات المتحدة.)

خريطة هاشتاغ تويتر SNA من بحثٍ عن مؤامرةِ شغبِ مناهضي الفاشية في مبنى الكابيتول، حيث يمكن للصّحفيين النّقر فوق النّقاط التّفاعليّة ومتابعة الاتّصالات داخل الأداة. الصّورة: لقطة شاشة

الوصول المجاني إلى Twitter SNA وغيرها من الأدوات المتقدّمة

للوصول إلى أداة WeVerify Twitter SNA يتعيّن على الصّحفيين التّقدُّم بطلب والتّسجيل ليحصلوا على مجموعة الميّزات المتقدّمة على WeVerify (هذه الخطوات السهلة موجودة أدناه). تنبّهُ “ليتفينينكو” إلى أنك ستحتاج لإرسال عنوان بريدٍ إلكترونيّ مرتبطٍ بموقعٍ إخباري أو بمنظّمةٍ بحثيّة للحصول على حسابِ أدواتٍ مجّاني ومتقدّم. (لذا تجنّب إدراج بريدك الشّخصيّ من Gmail أو Protonmail.)

ولكن لا تدعْ هذا يثنيك عن الاشتراك، فالأمر يستغرق بضع دقائق فقط. يؤكّدُ “تيسو” أن WeVerify يريد ببساطة تجنُّب إتاحةِ الأداة لجهاتٍ سيّئةِ النّيّة، حيث صُمِّمتْ أداةُ Twitter SNA للباحثين وجماعات حقوق الإنسان والصّحفيين الاستقصائيين.

بالنّسبة للصحفيين الأقلّ درايةً بالمكوّنات الإضافيّة على Chrome، قد تبدو عملية تنشيط الأداة والتّسجيل فيها مرْبِكة (كما كانت بالنّسبة لكاتب هذه المقالة!) لذا اتّبع الخطوات التّالية بعناية:

افتح صفحة المكوِّن الإضافي على هذا الرّابط؛

انقر على رمز Add to Chrome؛

انقر على قطعةِ التّركيب في الزّاوية العلويّة اليمنى من الشاشة، وثبِّت الأداة؛

انقر على أيقونة InVid التيي يجب أن تظهر عندك في شريط الأدوات، وانقر على “login”؛

ابحث عن أيقونة “Register” في أسفل النافذة التي تظهر تلقائيًا، وأدخلْ عنوان بريدك الإلكتروني الذ تستخدمه للعمل. (إذا كان لديك عنوانٌ شخصيٌّ فقط انقر على “Feedback” وأوضحْ أنّك صحفيّ)؛

خذ الرمز المرسَل إلى بريدك الإلكتروني، وأدخله تحت رمز تسجيل الدخول نفسه – وينبغي أن تتمتّع حينها بالوصول الكامل إلى الأدوات المتقدّمة بما في ذلك Twitter SNA. ابدأ بالنّقر على القائمة المنسدلة “open toolbox”.

الأمور التي تحدّ من عمل أداة WeVerify Twitter SNA

حذّرت “ليتفينينكو” من أن الميزة ستكون أقلّ فعاليّةً في البلدان التي تهيمن فيها منصّاتٌ مثل واتساب أو فيسبوك أو تيليجرام، ولا يستخدم فيها النّاخبون تويتر إلا قليلاً. ومع ذلك، تؤكّد “ليتفينينكو” أن الأداة لا تزال مفيدةً في هذه البلدان، لأن الجهات الأجنبية المشاركة في تلك الانتخابات – مثل مراقبي الانتخابات، ووسائل الإعلام الدّوليّة، والمضلّلين – سيستخدمون تويتر غالبًا، ويمكن تتبُّع محادثاتهم. يقول “تيسو” إنه يمكن استخدام الأداة مع CrowdTangle والذي يمكنه البحث في Facebook و Reddit و Instagram.

كما ذكرنا سابقًا، يمكن لأداة Twitter SNA جلب ما يصل إلى 15000 تغريدة في المرّة الواحدة، وهي كومة قشٍّ لنبحث فيها عن الإبر. لذلك سيكون من الجيّد أن نضيّق قدر الإمكان تضييق نطاق مصطلحات البحث أو النّطاق الزّمني على أي مطالبات انتخابية واسعة الانتشار.

أخيرًا، رغم أن تنزيل الرّسوم البيانيّة والمخططات الدّائريّة التي تنتجها الأداة أمرٌ سهل، إلا أنه لا توجد خيارات مماثلة لرسوم الهاشتاغ المرافقة لها، لذلك يجب أن تكون لقطات الشاشة كافية إذا كنت ترغب في تخزين أو نشر هذه المخططات.

أداة UA/Pub: استخدام جشع الجهات الانتخابيّة السيّئة لكشف شبكاتها

الرسم: من “مارسيل لو” لـ GIJN

تحدّث “كريغ سيلفرمان”، خبيرُ التّلاعب بوسائل الإعلام في ProPublica، في ورشة عملٍ عُقدتْ مؤخّراً للإبلاغ عن الانتخابات استضافتْها جامعةُ الفلبين عن أداة “UA / Pub” لتتبُّع الأفراد المجهولين المسؤولين عن المواقع المتعلّقة بالانتخابات، ووصف الأداة بأنّها الشيء الأهمّ الذي يودّ ألّا ينساه أيٌّ من الحضور.

كان “سيلفرمان” قد تحدّث عن قرابة عشرين أداة مثيرة وموفّرة للوقت في تلك المرحلة من عرضه التقديمي، فلماذا رأى أن طريقةَ UA / Pub متعدّدةِ الخطوات هي الأكثر أهمّية بالنّسبة لمراقبي الانتخابات؟

أولاً لأن الأداة لا تتطلّبُ مهاراتٍ متقدّمة على الإطلاق، رغم الكود الذي يظهر أمامك ويبدو معقدًا. وثانيًا، لأنها تستفيد من الجشع الشخصي الذي يحرّك الكثير من الجهات سيئةِ النّيةِ في الانتخابات.

هنالك أسباب عديدةٌ تجعل الشّخصيات البارزة في الانتخابات، سواء كانوا موظفي الحملات الانتخابيّة أو جماعات الضغط ذات الاهتمامات الخاصّة أو الجهات المانحة، غير راغبة في أن يعرف الجمهور أنهم القوّة الحقيقية وراء بعض المواقع الفرديّة. فقد تحتوي هذه المواقع مثلاً على خطاب كراهية أو معلومات مضلِّلة أو روابط غير مشروعة مع قوى أجنبيّة.

هل هم مستعدّون للتّضحية بـ “فضل” تلك المواقع حتى لا تنكشف هويتهم؟ نعم، يمكن للكثيرين اختيار إعدادات خصوصية لإزالة أسمائهم وهذا ما يفعلونه. ولكن هل هم مستعدّون أيضًا للتّضحية بإيرادات الإعلانات التي تتدفّق بفضل تلك المواقع؟ ربما لا، وهذا ما يمكّنُ الصّحفيين الاستقصائيين من تتبعِ الأشخاص المسؤولين عن المواقع الضّارّة المتعلّقة بالانتخابات.

كيف تعمل أداة UA/Pub

– الأشخاص الذين يقفون وراء ملايين المواقع اشتركوا بخدمة Google AdSense المجّانية، والتي تقوم بعد ذلك بملء مواقعهم تلقائيًا بالإعلانات. لتلقّي الأرباح من هذه الإعلانات، يحتاج مالك موقع الويب إلى إضافة سلسلةِ كود AdSense فريدةٍ إلى كودِ مصدرِ موقعه – والتي تبدأ دائمًا ب “Pub-“.

– كما اشترك الملايين من مالكي المواقع أيضًا في خدمة Google Analytics المجّانية، والتي توضّح لهم حجم وأصل جمهورهم. لتلقّي هذه البيانات، يحتاجون أيضًا إلى إضافة كودٍ بسيطٍ وفريدٍ إلى جميع المواقع التي يديرونها، ويبدأ دائمًا ب “UA-“.

– عادةً ما يستخدم مالكو المواقع علامات التّعريف نفسها، حتى تعرف شركة Google إلى من يجب أن ترسل الأموال والبيانات التي تمّ إنشاؤها.

– يمكن للصحفيين العثور على علامات Pub أو UA التّعريفيّة في أي شفرةِ مصدر لموقع الويب (انظر الخطوات أدناه)، ولصقها في أيٍّ من الأدوات المجانية الثلاثة – BuiltWith أو SpyOnWeb أو DNSlytics – ورؤية جميع المواقع الأخرى التي تستخدمُ أيضًا نفس علامات الإيرادات أو البيانات تلك. وبهذه الطّريقة، يمكنهم العثور على الشّبكات والأفراد الذين يقفون وراء مواقع انتخابيّة غامضة.

– تعملُ طريقة UA / Pub بشكلٍ ملفتٍ مع مواقع الويب غير النّشطة أو حتّى الميّتة. لذلك يمكن للصّحفيين أن يعرفوا مثلاً كيف استفادتْ نفس الجهات الفاعلة في الحملة من المعلومات المضلِّلة الانتهازيّة في الدّورات الانتخابيّة السّابقة، أو كانوا ضمن شبكات نطاقات مختلفة (domain networks). يقول “سيلفرمان” إن المراسلين الذين ثبّتوا ملحق المتصفح الخاص بـ Wayback Machine يمكن أن تظهر أمامهم رسائل أثناء عمليات البحث العادية في UA / Pub – مما ينبّهك إلى أن الأداة قد أرشَفتْ نسخًا من المواقع السابقة التي ظهرت في تحقيقك. يمكنك بعد ذلك أن إجراء نفس طريقة البحث البسيطة UA / Pub على الصفحات المؤرشفة، للبحث عن نفس العلامات (tags). يقول “سيلفرمان”: “أليس هذا شيئًا مذهلاً وسهلاً للغاية؟ إنه يخبرك على الفور، لأن الملحق مثبّتٌ عندك من قبل، ويمكنك بعد ذلك القيام بنفس خدعةِ شفرةِ المصدر.”

ويختم “سيلفرمان” بقوله: “هذه هي الطريقة الأساسية التي أستخدمها لربط مواقع الويب ببعضها. رغم أن الأمر قد يبدو تقنيًا، إلا أنّه بسيط حقًا، وأنا أشجّع الصّحفيين حقًا على تجريب هذا على المواقع التي تصادفونها في الانتخابات.”

ويقول إن معرّف النّاشر “Pub” في AdSense على وجه الخصوص يمثّل مؤشّرًا قويًا على وجود نفس الشّخص أو المجموعة وراء مواقع قد تبدو غير مرتبطة ببعضها. “الأموال المكتَسَبة من الإعلانات المرتبطة بنفس علامةِ الناشرِ ستذهب كلّها إلى نفس الحساب، من غير المحتمل أن أضع معرّف ناشرٍ من Google لشخصٍ غيري على موقعي لأنه سيكسب كلّ المال من عرض إعلاناتي.”

كيفية العثور على علامات UA / Pub لهذه الطريقة

– انقر بزر الماوس الأيمن على المساحة البيضاء لأيّ صفحة ويب، وانتقل إلى view source code (عرض شفرة المصدر) أو view page source (عرض مصدر الصفحة).

– لا تخف من شفرة المصدر التي ستظهر! ما عليك سوى استخدام Control-F – أو Search (بحث) في قائمة Edit )تعديل( – للبحث عن “UA-” أو “Pub-” في صفحةِ شفرةِ المصدر.

– انسخ العلامة بأكملها التي قد تجدها – بما في ذلك UA أو Pub والأرقام المكتوبة بعدها.

– افتح DNSlytics.com والصق العلامة المنسوخة في شريط البحث. يجب أن يعرض البحث قائمةً يمكن النّقر عليها بدومينات مواقع أخرى تستخدم نفس علامة الأرباح أو التّحليلات. ملاحظة: قد يشمل ذلك مواقع متوقّفة كانت تستخدم العلامة في الماضي.

– كرّر نفس العملية القصيرة باستخدام أدوات SpyOnWeb و BuiltWith فقد تظهر علامات أخرى، بما في ذلك المواقع غير النشطة. يقول “سيلفرمان” إن BuiltWith يعمل بعنوان الـ URL للموقع الذي تستقصي عنه، ولكنّه يشجّع الصحفيين على البحث يدويًا عن أرقام UA و Pub للتّحقُّق من وجود صلة بين المواقع.

– كرّر بحث UA/Pub على الصّفحات المؤرشَفة التي تجدها على Wayback Machine.

– قم بتأكيد النتائج أو توسيع نطاقها عن طريق وضع عناوين URL التي تصادفها في Whoisology.com و DomainBigData.com، والبحث في السجل المتاح عن المعلومات التي تمّ الحصول عليها عن طريق بحث UA / Pub.

ملاحظة: إذا كنت تعرف أداة أو قاعدة بيانات جيّدة يمكن أن تساعد الصحفيين على البحث المعمق في الانتخابات، فيرجى مشاركتها معنا عبر hello@gijn.org

هذا هو الجزء الثّاني من دليل الشّبكة العالمّية للصّحافة الاستقصائيّة المكوّن من خمسة أجزاء للتحقيق في الانتخابات في جميع أنحاء العالم. نُشرتْ منه المقدمة، والفصل الّثاني، والفصل الثّالث، والفصل الرّابع.

روان فيلب صحفيٌّ عاملٌ مع الشبكة العالمية للصحافة الاستقصائية. كان المراسل الرئيسي لصحيفة Sunday Times الجنوب إفريقية. عمل كمراسل أجنبيّ وتناول الأخبار والسياسة والفساد والصراعات في أكثر من عشرين بلدًا.